Generalmente no andamos por la calle pensando en que podemos convertirnos en una próxima víctima de la inseguridad. Un robo violento o un arrebato de la cartera o el celular es algo que seguramente le pasará a otros, no a nosotros. Justamente este equivocado exceso de confianza es el que nos convierte en un blanco preferencial para los delincuentes, que como verdaderos depredadores urbanos buscan siempre el objetivo más fácil de atacar: aquellos que circulan distraídos y no están atentos a su entorno.

Lo mismo sucede en Internet. Como usuarios corrientes, no pensamos en la posibilidad de caer presa de la ciberdelincuencia. Creemos falsamente que eso solo le sucede a grandes empresas o a otros usuarios. No seremos nosotros quienes clickeando un link de phishing o a través de ingeniería social perdamos el acceso a nuestras redes sociales o cuenta de WhatsApp y con ello, a nuestra identidad digital. Aún peor, podemos entregar sin notarlo nuestro acceso al home banking o ejecutar tontamente un ransomware o algún otro malware al intentar crackear algún programa para utilizarlo gratuitamente.

“En internet tengo que seguir las mismas reglas y comportarme de la misma forma que me comportaría en la calle”, advierte Roberto Rubiano, ingeniero informático especialista en ciberseguridad, una disciplina que ha crecido exponencialmente en los últimos años con el uso masivo de internet y las nuevas tecnologías. Rubiano es docente de la Tecnicatura Universitaria en Ciberseguridad que se dicta en la Universidad del Gran Rosario, ha participado en proyectos relacionados a medios de pago, a la industria de infraestructuras críticas y actualmente colabora para el mercado financiero y otras empresas del sector.

“Como regla general, en tu identidad digital, en tus redes, nunca hagas nada que no harías con tu identidad física en el mundo real. Internet es un entorno totalmente hostil, cuando la utilizo debería tener los mismos cuidados que tengo cuando salgo de noche a la calle en un lugar peligroso. Nunca cuento plata en público, no ando mostrando fotos personales, no entro a cualquier lugar que no conozca y ni siquiera hablo con personas desconocidas”, indica el experto.

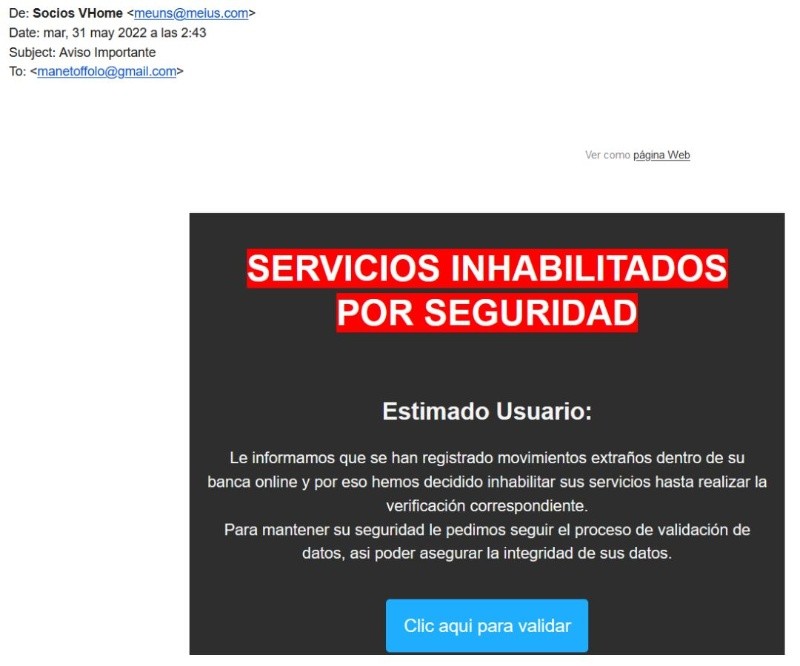

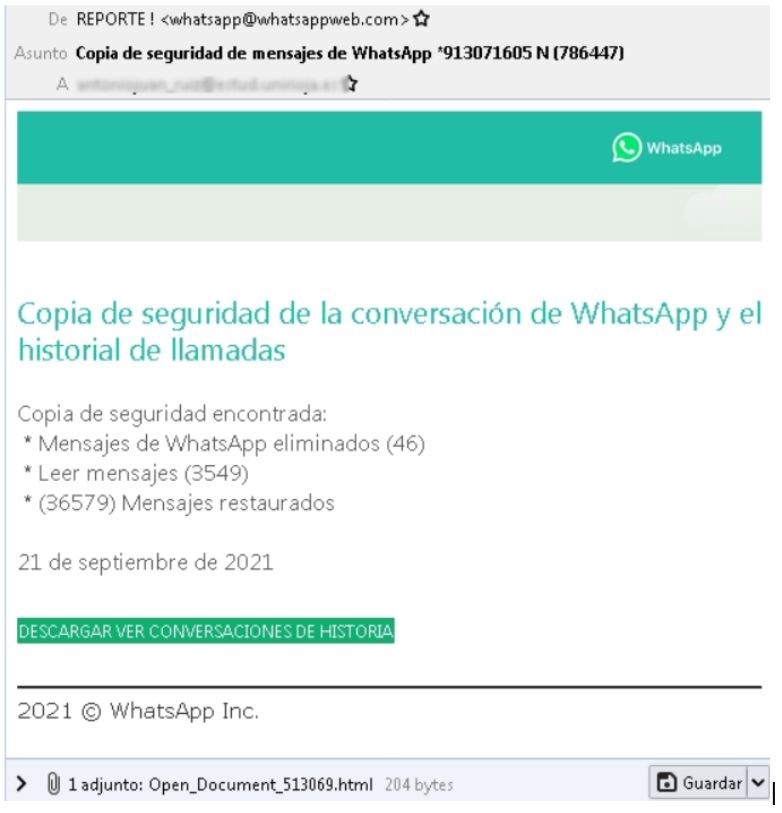

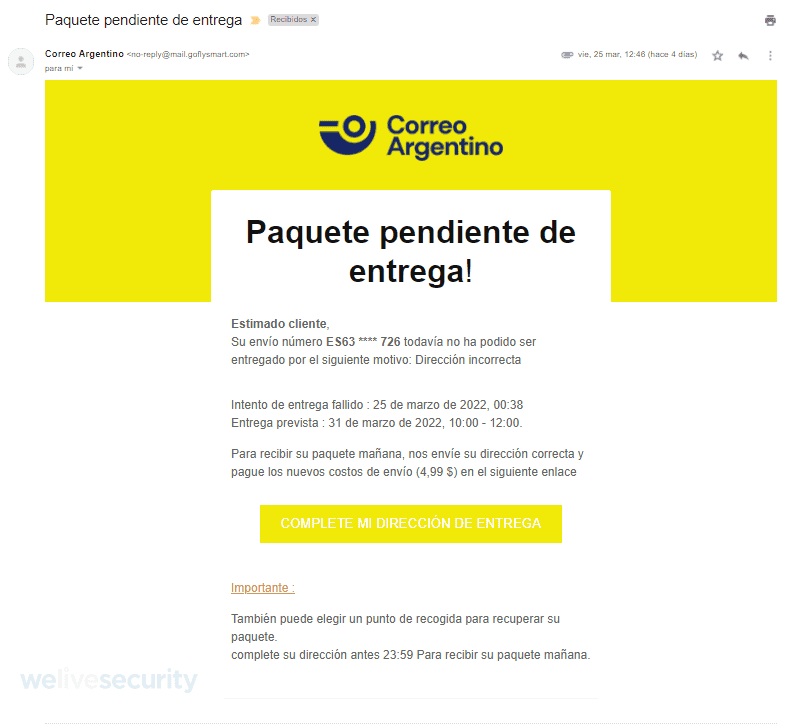

El phishing es una de las técnicas más extendidas entre los ciberdelincuentes al momento de intentar engañarnos para que brindemos las credenciales de nuestras cuentas u obtener acceso a la red informática de una empresa. Consiste en el envío de correos electrónicos que aparentan provenir de una fuente de confianza, como entidades financieras, gubernamentales o la mesa de ayuda de alguna red social, pero en realidad intentan engañar al receptor para obtener información confidencial. Estos correos suelen enviarse de forma masiva para alcanzar a un mayor número de víctimas potenciales, pero también son frecuentes los intentos a través de SMS (smishing), voz (vishing) o mensajes directos en redes sociales.

La intención es manipular psicológicamente al receptor, apelando a la urgencia para que realice alguna acción específica como hacer click en un enlace o abrir un archivo adjunto, empujándolo a actuar impulsivamente y sin detenerse a analizar los riesgos. El correo electrónico sigue siendo uno de los medios más exitosos y populares que utilizan los hackers, ya que según las estadísticas es responsable del 91% de todos los ciberataques.

Cómo reconocer un phishing:

-Comprobar la dirección de email: generalmente el nombre de la empresa que intentan simular no coincide con el dominio (MercadoLibre_Ayuda@gmail.com). Suelen utilizar un servicio de correo electrónico público.

-Revisar la URL: Los emails fraudulentos suelen incluir una dirección web (URL) que imita al sitio legítimo de la empresa por la que se intentan hacer pasar. Esto puede ser muy sutil, con nombres de dominio que suenan o se ven similares pero con alguna letra diferente.

-Contiene errores de ortografía: Una empresa seria por lo general no comete faltas de ortografía ni errores gramaticales en sus emails. Algunos creen que estos errores forman parte de un “sistema de filtrado” con el que los ciberdelincuentes llegan a la gente más vulnerable.

-El correo no está personalizado: Se dirigen en general, com. “Estimado cliente” o “Querido usuario” porque no conocen tu nombre. Sin embargo, tampoco hay que asumir que la presencia de información personal garantice la legitimidad.

-Sentido de Urgencia: Amenazan con el cierre de la cuenta o, paradójicamente, con problemas de seguridad, si no se realizan los cambios o acciones que piden.

-Incluye archivos adjuntos o enlaces sospechosos: Los correos de suplantación de identidad pueden presentarse de diferentes formas, algunos pretenden que ingresemos en un link con el objetivo de robar nuestras contraseñas. Otros, que descarguemos y ejecutemos un archivo que puede capturar información sensible o habilitar el acceso remoto a nuestro sistema.

Nuestra actividad laboral, social y financiera orbita alrededor de Internet, y el phishing es la puerta de entrada a nuestra valiosísima información. Rubiano destaca dos grandes amenazas que están azotando con gran frecuencia a la mayoría de los usuarios, el robo de la identidad digital y los ciberataques del tipo ransomware. “El robo de la identidad digital implica el uso de alguna técnica que no necesariamente tiene que involucrar tecnología, sino que puede ser del tipo del 'cuento del tío' o de ingeniería social, donde el atacante se hace con los datos personales de un individuo y busca hacerse pasar por esta persona para poder realizar acciones en su nombre; realizar compras, tomar créditos o hacer transferencias a cuentas propias”, indica el especialista en ciberseguridad.

“En estos casos, dependiendo del sistema que esté involucrado, la persona real y genuina tiene que demostrar que no es ella quien realizó estas acciones, y eso -dependiendo del tiempo que se demore en hacer esta acción- le da tiempo suficiente al atacante para que pueda cometer un montón de delitos hasta pueda resolverlo”, explica.

El ransomware es un tipo de ciberataque que busca secuestrar información personal o corporativa para pedir dinero a cambio de su devolución, además de impedir el acceso al sistema por parte de los usuarios legítimos mediante la encriptación de los archivos. Según el FBI, cada día se producen más de 4.000 ataques de este tipo alrededor del mundo, uno cada 11 segundos, y por más que se realice el pago exigido por los ciberdelincuentes, esto no asegura la recuperación de la información. “Por eso es que en estos casos si uno es víctima de un ataque de este tipo, la recomendación principal y prioritaria es no pagar, no pagar nunca, ya que no hay garantía de devolución, y además el mismo hecho de pagar alimenta que esta industria criminal siga creciendo”, precisa Rubiano. “Se estima que las ganancias de este tipo de campañas se miden en millones o incluso miles de millones de dólares, lo que demuestra que el cibercrimen es muy rentable. Paga y muy bien”, agrega el informático.

Otro aspecto crítico a tener en cuenta es respecto a la seguridad de las contraseñas. Sobre este tema Rubiano cuenta que “la capacidad de cómputo de los procesadores actuales ha evolucionado tanto que hoy alcanza nomás con veinte minutos para poder adivinar por fuerza bruta, es decir a prueba y error y poniendo una y otra vez combinaciones distintas de caracteres, cualquier contraseña que tenga 8 dígitos. Por más que utilice caracteres especiales y una combinación de números, letras, en 20 minutos una computadora moderna puede descifrar mi clave. Esto me obliga como usuario a tener que utilizar contraseñas cada vez más robustas, que no tenga 8 dígitos sino como mínimo 16 o más aún, cuanto más larga sea más difícil va a ser de poder ser adivinada”.

Además, recomienda utilizar el doble factor de autenticación, que tanto Google, Facebook, Twitter y otros tantos ofrecen como medida adicional de seguridad. “De esta forma, si alguien adivina la contraseña, aún así no va a poder acceder a tu cuenta, ya que va a precisar contar con el segundo código que asocié a mi celular o a mi cuenta de mail”, añade Rubiano.

Una de las peores costumbres que podemos adoptar es el reciclado de contraseñas, es decir, utilizar la misma clave en más de una cuenta, un error en el que caen casi dos tercios de los usuarios de Internet. Basta con una sola filtración de seguridad -que suelen ocurrir con más frecuencia de lo que deseamos e imaginamos- para que nuestras credenciales queden expuestas y en manos de los ciberdelincuentes. Para evitar esto, Rubiano sugiere la utilización de gestores de contraseñas, un reemplazo digital a la conocida libreta de almacenero donde algunos anotan las claves para no tener que memorizarlas. “Estos gestores de contraseñas utilizan técnicas criptográficas para resguardar de forma segura las claves dentro de esta aplicación, con la ventaja de que solamente tengo que recordar una contraseña, solo la clave del gestor, y a partir de allí le puedo delegar a esta herramienta el hecho de administrar claves más complejas. Esto refuerza un montón el acceso y dificulta que un atacante pueda llegar a adivinar mi clave utilizando técnicas de fuerza bruta”.

Adicionalmente, el experto en ciberseguridad recomienda la realización regular de copias de respaldo de toda información que consideremos importante. “Puedo utilizar pendrives, discos externos, algún sistema de almacenamiento en la nube como lo que ofrece Google o Microsoft, o algún equipo hogareño que tenga dedicado para ese fin. Cualquier técnica de respaldo que me ofrezca una segunda o tercera -incluso si soy muy obsesivo una cuarta copia- va a ser útil si caigo víctima de algún tipo de ataque. Así contaré con un respaldo y no tendré que salir a reconstruir la información que considero crítica para mi vida o cualquier actividad que me dedique”, aconseja el ingeniero.

La única manera que existe para evitar ser hackeado es no conectarse nunca a Internet, aunque esto es virtualmente imposible. “A nivel general la estrategia más efectiva para no ser víctima es utilizar el sentido común. No confiar en grandes ofertas ni frecuentar sitios desconocidos o de dudosa reputación. En muchas ocasiones, el hecho de estar solo frente a una máquina a veces nos da la sensación de protección y resguardo, cuando en realidad en Internet o en las redes públicas es todo lo contrario, cualquier acción que haga utilizando estas redes es visible por millones de potenciales atacantes”, recuerda el especialista.

Su afirmación no busca inquietar, sino recordarnos que Internet puede resultar poco amistoso para los incautos. Si no mantenemos unos cuidados mínimos, estamos a un click de convertirnos en la próxima víctima.